Nuo Plausible statistikos kaupimo, šis tekstas buvo skaitytas kartą/us.

Tekstas buvo atnaujintas: 2024-12-30.

Yra toks įrašas apie kanalų skenavimą.

Bet Telia, kaip žinia pakūrė DRM, tai nieko nerodo (apart LRT).

Skynet irgi uždėjo MAC apsaugas.

Daugumą oficialių tiekėjų net neleidžia udp srauto savo tinkle.

Tai viešų tokių prieinamų udpxy nelabai ir liko, na tokių kur žmonės palieka atvirą prievadą namie ir leidžia žiūrėti.

Laikai keičiasi, tai reikia prisitaikyti, trumpai aptarsiu, kaip vyksta tinklo skenavimas.

Kaip daroma dabar

Dabar dauguma oficialių tiekėjų perėjo prie HLS transliavimo ir dažniausiai naudojama programa yra Flussonic o vartotojui viskas prijungiama naudojant Stalker portalą.

Flussonic yra einamiausias reikalas ir tikrai ant bangos.

Tad siūlau pasidomėti, kaip veikia Flussonic, plati dokumentacija.

Flussonic yra pakuriamas kokiame nors serveryje ir dažniausiai prievadas ant kurio dirba 80, 8080.

Kaip rasti adresus kuriame dirba Flussonic

Ilgas ir nuobodus darbas.

Reiktų susirasti tiekėjus kurie transliuoja kanalus ir skelbia jog tai išmanioji televizija arba jog leidžia atsisukti TV įrašus.

Šiuo metu gerų pavyzdžių neturiu, bet manau mintį pavyks pagauti.

Reikės kelių programų, man kuri patiko dėl DNS skenavimo: Fierce.

Paketai turėtų būti kiekvienoje distribucijoje, įrašius fierce reikės paprastos komandos.

fierce -dns marsatas.lt

Su šia komanda mėginsim ieškoti marsato DNS įrašų.

Paleidus komandą gauname:

DNS Servers for marsatas.lt:

ns1.marsatas.lt

ns2.marsatas.lt

Trying zone transfer first…

Testing ns1.marsatas.lt

Request timed out or transfer not allowed.

Testing ns2.marsatas.lt

Request timed out or transfer not allowed.

Unsuccessful in zone transfer (it was worth a shot)

Okay, trying the good old fashioned way… brute force

Checking for wildcard DNS…

Nope. Good.

Now performing 1917 test(s)…

88.216.48.21 o21.marsatas.lt

88.216.48.17 o.marsatas.lt

88.216.48.18 o18.marsatas.lt

88.216.48.19 o19.marsatas.lt

88.216.48.20 o20.marsatas.lt

88.216.48.22 o22.marsatas.lt

88.216.48.23 o23.marsatas.lt

88.216.48.24 o24.marsatas.lt

88.216.48.25 o25.marsatas.lt

88.216.48.26 srv.marsatas.lt

88.216.48.28 webmail.marsatas.lt

88.216.48.26 forum.marsatas.lt

88.216.48.1 sraige-e2.marsatas.lt

88.216.48.2 liepaite.marsatas.lt

88.216.48.5 xeo.marsatas.lt

88.216.48.6 vision-e0.marsatas.lt

88.216.48.5 ftp.marsatas.lt

88.216.48.161 lt.marsatas.lt

88.216.48.162 tt.marsatas.lt

88.216.48.163 mx3.marsatas.lt

88.216.48.164 core1.marsatas.lt

88.216.48.165 core2.marsatas.lt

88.216.48.166 core3.marsatas.lt

88.216.48.26 mail.marsatas.lt

88.216.48.2 n.marsatas.lt

88.216.48.26 ns1.marsatas.lt

88.216.48.26 ns2.marsatas.lt

88.216.48.5 ntp.marsatas.lt

88.216.48.26 old.marsatas.lt

88.216.48.23 pi.marsatas.lt

88.216.48.73 pn-gw.marsatas.lt

88.216.48.74 pn.marsatas.lt

88.216.48.26 pop.marsatas.lt

88.216.48.26 smtp.marsatas.lt

88.216.48.2 ssl.marsatas.lt

88.216.48.26 webmail.marsatas.lt

88.216.48.2 www.marsatas.lt

Subnets found (may want to probe here using nmap or unicornscan):

88.216.48.0-255 : 37 hostnames found.

Done with Fierce scan: http://ha.ckers.org/fierce/

Found 37 entries.

Realiai gauname DNS A įrašus. Galime mėginti ieškoti Flussonic ar Stalker portalo pagal pateiktus adresus.

Taip pat, tą patį atlieka Nmap programa.

nmap -T4 -p 53 --script dns-brute marsatas.lt

Starting Nmap 7.80 ( https://nmap.org ) at 2020-02-29 14:20 EET Nmap scan report for marsatas.lt (88.216.48.2) Host is up (0.011s latency). rDNS record for 88.216.48.2: liepaite.marsatas.lt PORT STATE SERVICE 53/tcp open domain Host script results: | dns-brute: | DNS Brute-force hostnames: | ns1.marsatas.lt - 88.216.48.26 | ns2.marsatas.lt - 88.216.48.26 | ntp.marsatas.lt - 88.216.48.5 | mail.marsatas.lt - 88.216.48.26 | www.marsatas.lt - 88.216.48.2 | forum.marsatas.lt - 88.216.48.26 | ftp.marsatas.lt - 88.216.48.5 | smtp.marsatas.lt - 88.216.48.26 |_ ssl.marsatas.lt - 88.216.48.2 Nmap done: 1 IP address (1 host up) scanned in 3.61 seconds

Kiek teko bandyti, tai fierce randa daugiau negu nmap, bet kartais nmap randa tokius kur fierce nekabina, tai reiktų abudu leisti.

Šiuo atveju Stalker portalo nekabina, bet žinau jog yra pasiekiamas: stalker.marsatas.lt

Kartais reiktų paprastai prirašyti stalker prie domeno ir numes į portalą.

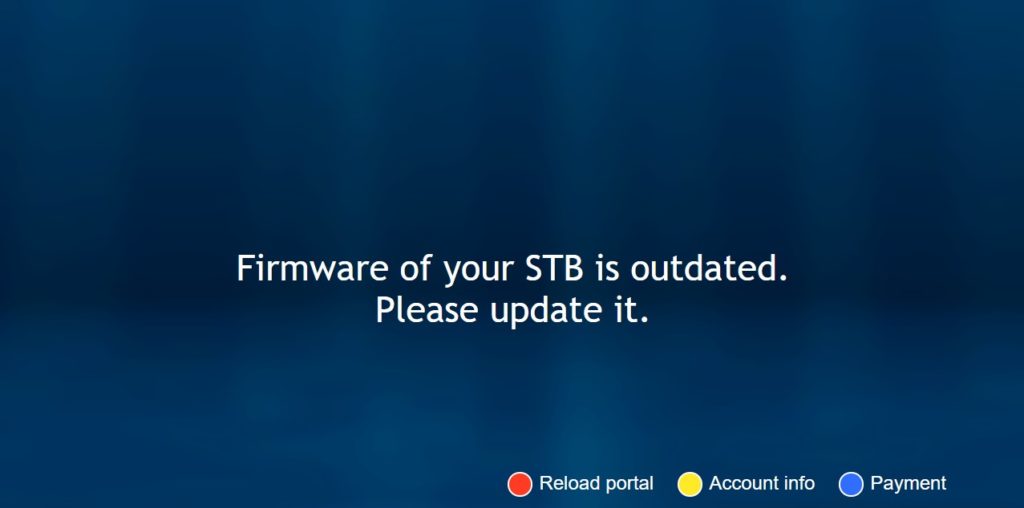

Kuris atrodo taip:

Kadangi portalas veikia su tam tikrais įrenginiais tai gauname klaidą.

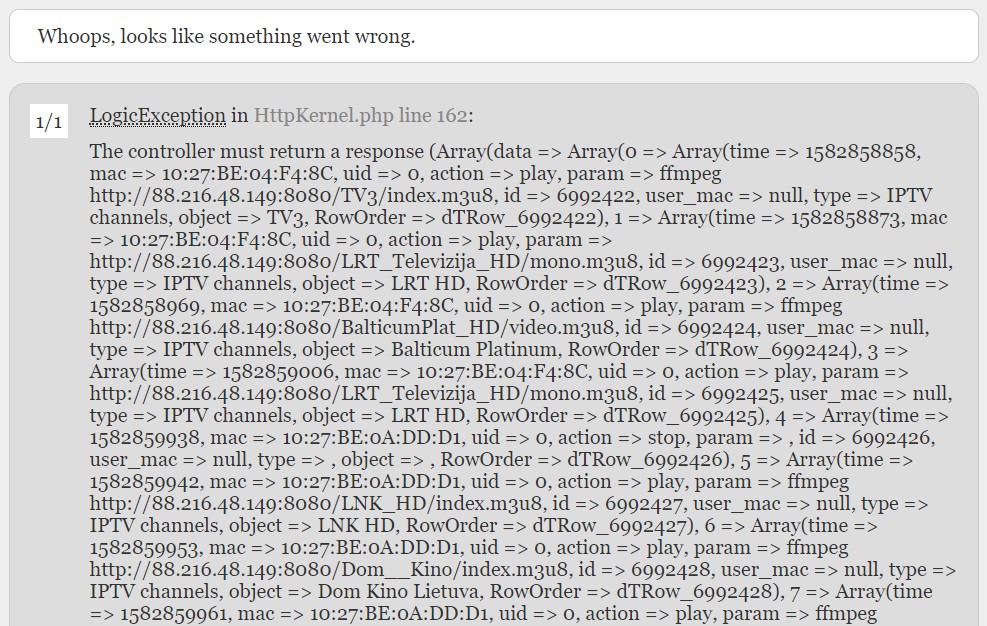

Bet galime sužinoti koks yra portalo šaltinis, iš kur pareina kanalai.

Tereikia pridėti prie adreso:

/stalker_portal/server/adm/users/users-consoles-logs-json

Tai šiuo atveju:

http://stalker.marsatas.lt/stalker_portal/server/adm/users/users-consoles-logs-json

Gauname log failą:

Pastebėjau jeigu naujesnė versija portalo tai tokio log nerodo.

Šiuo atveju reikia atkreipti į IP adresus.

Flussonic kanalo adresas yra:

http://88.216.48.149:8080/LRT_Televizija_HD/mono.m3u8

Marsato klientai gauna kanalus būtent per šitą adresą.

Kadangi nesame klientai tai gauname:

Kitu atveju naršyklė būtų pradėjus siųsti failą, o šį adresą atidarius per VLC būtų rodomas vaizdas.

Dabar niuansai:

Šiuo atveju gauname klaidą, bet būna atveju, kai apsaugos nėra įjungtos ir srautas gali eiti bet kur. Tokie atvejai pasitaiko.

Kokios būna apsaugos

Dažniausiai klientai yra rišami keliais būdais.

Flussonic prisileidžia tik tam tikrus IP adresus.

Taip pat gali būti rišama prie priedėlių MAC adresų.

Dar būna jog rišama user agent, tai tokia eilutė kuri nurodo koks klientas jungiasi, kitaip sakant, VLC siunčia savo kliento pavadinimą o koks MAG priedėlis siunčia savo kuris yra prileidžiamas.

Dar būna kuriamas unikalus token adresas, tai raidžių ir skaičių kratinys.

Kai kurias apsaugas galima apeiti pasukus galvą.

Jeigu randame įdomų IP adresą, kaip sužinoti prievadą

Tam tinkamas nmap:

nmap -p- 88.216.48.149

Gauname:

Starting Nmap 7.80 ( https://nmap.org ) at 2020-02-29 14:51 EET Nmap scan report for 88.216.48.149 Host is up (0.023s latency). Not shown: 65522 closed ports PORT STATE SERVICE 27/tcp open nsw-fe 53/tcp open domain 80/tcp open http 443/tcp open https 554/tcp open rtsp 1935/tcp open rtmp 4369/tcp open epmd 4949/tcp open munin 5353/tcp open mdns 8080/tcp open http-proxy 10050/tcp open zabbix-agent 37623/tcp open unknown 44501/tcp open unknown Nmap done: 1 IP address (1 host up) scanned in 5.58 seconds

Tada galime tikrint.

Pagal rodomus servisus galime suprasti jog sukasi kažkas įdomaus, rtsp ir rtmp.

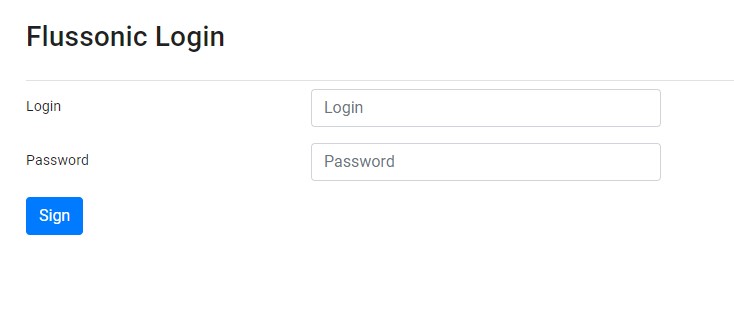

Atsidarius:

http://88.216.48.149:8080

Turi nukreipti į Flussonic prisijungimą, bet Marsatas turi apsaugas ir blokuoja IP adresą.

O taip atrodo, kai nėra blokavimų:

Kaip sužinoti kanalo adresą

O čia prasideda fantazijos.

Adreso struktūra dažniausiai yra tokia:

http://ip_adreas:prievadas/kanalo_pavadinimas/mono.m3u8

Marsato adresas:

http://88.216.48.149:8080/LRT_Televizija_HD/mono.m3u8

Kanalai gali būti užvadinti ir skaičiais.

Patarimai dėl tinklo skenavimo

Kai kurias programas galime rasti tiesiog atsidarius tam tikrą puslapį. Google įvedus reverse DNS ar port scanner.

Yra tam tikri puslapiai kur surašomi visi tiekėjo IP adresai.

Visai neblogas: db-ip.com. Gauname adresus ir lieka ieškoti prievadų.

Taip pat ieškodami galime rasti visokio velnio ką klientai būna pasijungę namie: ip kameros, routerio nustatymai, nas serveriai.

Pasitaiko jog būna standartiniai kodai ir prisijungus galima pridirbti velniavos.

Jeigu kažką paduodat į išorę pasirūpinkite saugumu.

Comments are closed.